고정 헤더 영역

상세 컨텐츠

본문

안랩에서는 자사의 자동 분석 시스템 RAPIT을 활용해 다양한 경로로 수집된 악성 코드에 대한 분류 및 대응을 진행하고 있다. 이 글에서는 안랩의 보고서를 참고해 3분기 동안 수집된 악성 코드들에 대해 정리해 보려고 한다.

[그림 1]이 22년 3분기 동안 안랩이 수집한 악성 코드들이다.

InfoStealer(55.1%), Downloader(22.6%), Backdoor(16.4%), Ransomware(4.7%), Banking(0.8%), CoinMiner(0.4%) 순서로 점유율을 차지하고 있다.

<각 악성 코드 간단 설명>

InfoStealer - 정보 탈취형 악성 코드로 웹이나 이메일과 같은 프로그램에 저장되어 있는 사용자 계정 정보들을 탈취

Backdoor - 공격자로부터 명령을 전달받아 추가 악성코드를 설치하 거나 키로깅, 스크린샷 같은 정보 수집 그리고 악의적인 명령을 수행할 수 있으며 RAT(Remote Administration Tool)을 포함

Banking - 사용자 정보 탈취 기능은 InfoStealer와 유사하지만 폼 그래빙(Form Grabbing)과 같은 기법을 사용해 웹 브라우저에서 사용자가 입력하 는 데이터를 가로채어 사용자의 온라인 뱅킹 계정 정보를 포함한 다양한 정보들을 수집

Downloader - 주로 자체적인 기능보다는 최종적으로 추가 악성코드를 설치하는 것이 목적

Ransomware - 사용자 환경의 파일들을 암호화하여 금전적 이득을 얻기 위해 사용

CoinMiner - 사용자 인지 없이 가상화폐를 채굴함에 따라 공격자의 금전적 이득과 동시에 시스템 성능을 저하

<각 악성 코드 상세 설명>

1. InfoStealer

악성 코드 유형 중 가장 많은 비율을 차지하고 있는 이 악성 코드는 AgentTesla, Formbook, Lokibot과 같은 몇 종류의 악성코드들이 대부분이다.

AgentTesla는 주로 스팸 메일의 첨부 파일을 통해 유포가 되며 사용자 환경에서 다양한 웹 브라우저 및 이메일 FTP 클라이언트에 저장되어 있는 계정 정보를 탈취한다. Formbook, Lokibot 역시 스팸 메일의 첨부 파일로 유포가 되는 대표적인 탈취형 악성 코드이다.

수년 전부터 꾸준히 유포 중인 위의 악성 코드들과 다르게 SnakeKeylogger는 21년부터 확인되기 시작해 꾸준하게 높은 비율을 차지하고 있다고 한다. SnakeKeylogger는 AgentTesla와 유사하게 수집한 정보를 탈취할 때 주로 SMTP를 사용하지만 HTTP와 FTP 등 다양한 방식을 지원한다. RedLine은 상용 소프트웨어 크랙으로 위장한 채 유포가 되는 대표적인 악성 코드이다. 공격자로부터 명령을 전달받아 악성 행위를 수행할 수 있음과 동시에 다른 InfoStealer 악성 코드처럼 다양한 정보를 탈취하는 기능이 포함되어 있다.

이외에도 스팸 메일의 첨부 파일 대신 상용 소프트웨어의 크랙 시리얼 생성 프로그램의 다운로드 페이지로 위장한 악성 사이트를 유포 경로로 사용하는 ColdStealer, Vidar, CryptBot이 있다. ColdStealer는 2022년에 최초 확인된 이후 최근까지 유포가 확인되고 있으며 Vidar는 수년 전부터 꾸준히 공격자에게 애용되는 대표적인 정보 탈취형 악성코드이다. Vidar는 버전이 업데이트가 되면서 제작자가 기능을 계속 추가해 나가고 있는데 최근에는 C&C 서버 주소 획득을 위해 게임 플랫폼을 악용하는 것이 특징이다.

<안랩의 악성 코드 정보 예시>

2. Downloader

Downloader 유형 중에서는 GuLoader가 가장 많은 비율을 차지한다.

GuLoader는 추가 악성 코드를 다운로드하여 실행시키는 다운로더 악성코드이다. 과거에는 진단을 우회하기 위해 비주얼 베이직 언어로 패킹되어 있었으나 최근에는 NSIS 인스톨러 형태로 유포되고 있다. 원래 이름은 클라우드아이로 알려져 있으며 GuLoader로 이름 붙여진 이유는 다운로드 주소로 구글 드라이브가 자주 사용되기 때문이다. 물론 구글 드라이브 외에도 마이크로소프트의 원 드라이브 및 다양한 주소가 사용될 수 있다.

BeamWinHTTP는 PUP 설치 프로그램으로 위장한 악성코드를 통해 유포되는데, 실행되면 PUP 악성 코드인 가비지 클리너를 설치하고 동시에 주로 InfoStealer와 같은 추가 악성 코드들을 다운로드한다. SmokeLoader는 상용 소프트웨어의 크랙이나 시리얼 키 생성 프로그램의 다운로드 페이지를 위장한 악성 웹 페이지를 통해 유포되며 공격자의 설정에 따라 Stop 랜섬웨어와 같은 추가적인 악성 코드를 설치하거나 계정 정보를 포함한 다양한 사용자 정보 탈취 모듈을 설치할 수 있다.

이번 3분기에 발견된 것은 아니지만 발견된 Downloader 악성 코드들을 살펴보니 비트 코인 채굴 프로그램을 다운받도록 하고 무단으로 프로그램을 설치해 CPU 점유율 상승 등의 악성 행위를 수행하는 악성 코드도 존재했다. 이러한 경우 시스템 위험도가 매우 높았고 파일 유포 과정이 확실하게 확인이 되지 않았기 때문에 더더욱 조심히 파일을 다운로드해야 한다고 생각한다.

<안랩의 악성 코드 정보 예시>

3. Backdoor

Backdoor는 RAT 악성 코드를 포함하여 분류한다.

가장 많은 비율을 차지하는 Remcos는 상용 RAT 악성 코드로서 다양한 공격자들에 의해 사용되고 있는데 대표적으로 스팸 메일의 첨부 파일을 통해 유포되거나 최근에는 취약한 MS-SQL 서버를 대상으로 하는 공격에도 코발트 스트라이크와 함께 사용되고 있다.

NanoCore 또한 주로 스팸 메일의 첨부 파일을 통해 유포되는 RAT 악성코드로 과거 빌더의 크랙 버전이 유출된 이후 10년 가까운 시간 동안 꾸준히 사용되고 있다. 이는 AveMaria도 동일한데 아직 Remcos처럼 제작자에 의해 꾸준히 업데이트되고 있고 과거 빌더의 크랙 버전이 공개됨에 따라 다양한 공격자들이 이를 이용하고 있다.

njRAT은 과거부터 토렌트나 웹하드를 통해 성인 게임 및 불법 크랙 프로그램으로 위장하여 유포되는 대표적인 RAT 악성 코드이다. 최근에는 그 수량이 줄었지만 공개된 빌더를 통해 쉽게 제작이 가능하기 때문에 꾸준히 공격자들에 의해 사용되고 있다.

AsyncRAT은 깃허브에 공개된 RAT 악성 코드로서 마찬가지로 쉽게 구할 수 있기 때문에 다양한 공격에 사용되고 있다. 국내를 대상으로 하는 공격에는 대표적으로 부적절하게 관리되고 있는 MS-SQL 서버를 대상으로 한 공격이나 스팸메일의 첨부 파일을 통한 유포 등이 있다.

<안랩의 악성 코드 정보 예시>

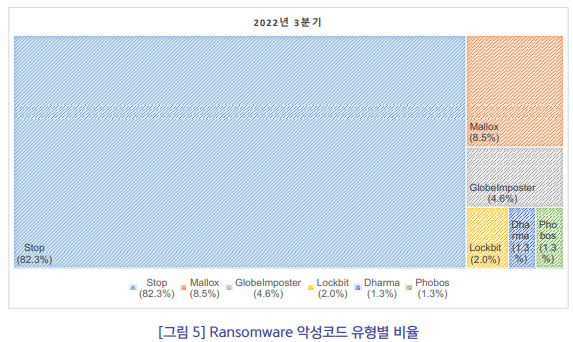

4.Ransomware

국내 사용자를 대상으로 하는 Ransomware라고 한다면 대표적으로 Magniber가 있지만 현재 통계에서는 제외되었다.

실행 파일 형태로 유포되는 Ransomware 유형 중에는 주로 SmokeLoader 와 같은 다른 악성 코드들에 의해 설치되는 Stop 랜섬웨어가 가장 많은 비율을 차지하고 있다. Stop 랜섬웨어는 일반적인 랜섬웨어 악성 코드와 달리 실행 시 먼저 Vidar와 같은 정보 탈취형 악성 코드를 설치하여 사용자 정보를 수집한 이후에 암호화를 진행하는 것이 특징이다.

LockBit 랜섬웨어는 국내 기업 사용자들을 대상으로 이력서를 위장한 스팸 메일의 첨부 파일로 유포 중이며 이러한 유형의 스팸 메일 첨부 파일에는 문서 파일을 위장한 아이콘과 사용자의 실행을 유도하는 파일 명을 포함하는 것이 특징이다. 최근에는 입사 지원서를 위장하여 v3.0으로 업데이트 한 버전이 유포되고 있다. Mallox과 GlobeImposter는 부적절한 계정 정보가 설정된 취약한 MS-SQL 서버를 대상으로 유포되고 있는 대표적인 랜섬웨어이다.

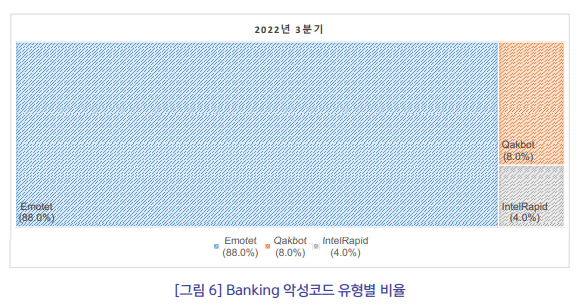

5. Banking

Emotet은 대표적인 뱅킹 악성 코드들 중 하나로서 과거 국제 사법기관의 공조로 잠시 중단된 이후 작년 말부터 다시 활발히 유포되었지만 최근에는 다시 유포가 줄고 있다. 주로 스팸 메일에 첨부된 악성 엑셀 파일을 통해 설치되는데 엑셀에는 악성 VBA 매크로가 실행될 수 있도록 사용자로 하여금 매크로 활성화 버튼 클릭을 유도하기 위한 이미지가 존재한다. Emotet은 이후 다양한 정보 탈취 및 뱅킹 관련 모듈을 통해 추가 악성 코드를 설치하거나 사용자 정보를 탈취할 수 있다.

Qakbot은 Emotet과 마찬가지로 대표적인 뱅킹 악성 코드들 중 하나이며 유포 방식 또한 유사하다. 최근에는 엑셀 매크로 대신 ISO 파일을 첨부한 스팸 메일을 통해 유포되고 있는 것이 특징이다.

IntelRapid는 대표적인 ClipBanker 악성 코드인데 ClipBanker란 사용자가 가상 화폐 지갑 주소를 복사한 경우 해당 주소를 공격자의 주소로 변경하는 기능을 갖는 악성 코드이다. 주로 CryptBot과 같은 다른 악성 코드들에 의해 설치되고 있다.

<안랩의 악성 코드 정보 예시>

6. CoinMiner

대표적인 CoinMiner 악성 코드로서 Glupteba는 수년간 대량으로 유포되었지만 작년 구글에서 호스팅 업체와 협력하여 해당 봇넷의 인프라를 차단함에 따라 2022년 1분기부터는 그 수가 급격하 게 감소하였다. Glupteba는 상용 소프트웨어의 크랙이나 시리얼 키 생성 프로그램의 다운로드 페이지를 위장한 악성 웹 페이지를 통해 사용자의 설치를 유도하는 방식으로 감염된다. 감염 이후에는 사용자 정보 탈취 및 명령 실행과 같은 악성 행위를 수행할 수 있으며 최종적으로 감염 환경에서 모네로 가상 화폐를 채굴하여 시스템의 성능을 저하시킬 수 있다.

Vollgar는 부적절한 계정 정보가 설정된 취약한 MS-SQL 서버를 대상으로 유포되고 있는 대표적인 CoinMiner 악성코드이다

<안랩의 악성 코드 정보 예시>

위에서 살펴본 악성 코드들을 보면 대게 스팸 메일의 첨부 파일 혹은 다운로드 페이지로 위장한 악성 코드 유포 사이트를 통해 설치된 것들이다. 따라서 우리는 항상 그랬던 것처럼 의심스러운 메일을 받게 된다면 첨부 파일을 실행하지 않아야 하고 정식 사이트가 아닌 곳에서의 다운로드를 지양해야 한다. 사용자뿐만 아니라 관리자들 역시 계정의 비밀번호를 주기적으로 변경하여 공격들로부터 서버를 보호해야 하며 지속적인 패치로 취약점 공격을 방지해야 한다.

<단어 정리>

SMTP

simple mail transfer protocol의 약어. 인터넷 상에서 전자 메일을 전송할 때 쓰이는 표준적인 프로토콜.

크랙

복사 방지나 등록 기술 등이 적용된 상용 소프트웨어의 비밀을 풀어서 불법으로 복제하거나 파괴하는 것

코발트 스트라이크

https://www.soft2000.com/24701

참고: https://www.ahnlab.com/kr/site/securityinfo/asec/asecReportView.do

'swuforce > technology' 카테고리의 다른 글

| 사람의 눈보다 더 정확하게 인식하는 컴퓨터 비전 기술의 현황과 전망 (0) | 2022.11.28 |

|---|---|

| AI 윤리와 AI 거버넌스 (0) | 2022.11.21 |

| 클라우드의 시작과 끝, 클라우드 보안 (0) | 2022.11.15 |

| 쿠버네티스 알아보기: 쿠버네티스의 정의 (0) | 2022.11.08 |

| Trojan.Android.SmsSpy 악성 어플의 구동 방식 (0) | 2022.10.04 |

댓글 영역